Мой маленький офис на пару тысяч пользователей. Часть 2.1. Центр сертификации на базе MS AD CS для тестовой среды

Добрый день!

Тема сертификации, на текущий момент, очень важна. Ни одна из бизнес систем Microsoft, систем безопасности различных вендоров, сетевых железяк не могут работать без сертификатов. Корпоративный центр сертификации - первый шаг на пути к повышению уровня безопасности корпоративной ИТ инфраструктуры.

В этой статье я хочу отобразить простую настройку центра сертификации для тестовых сред, для продуктивных сред данная конфигурация крайне не рекомендуется, так как очень небезопасна. Также, будет рассмотрена базовая настройка и создана политика автоматического распространения корневых сертификатов для участников сети.

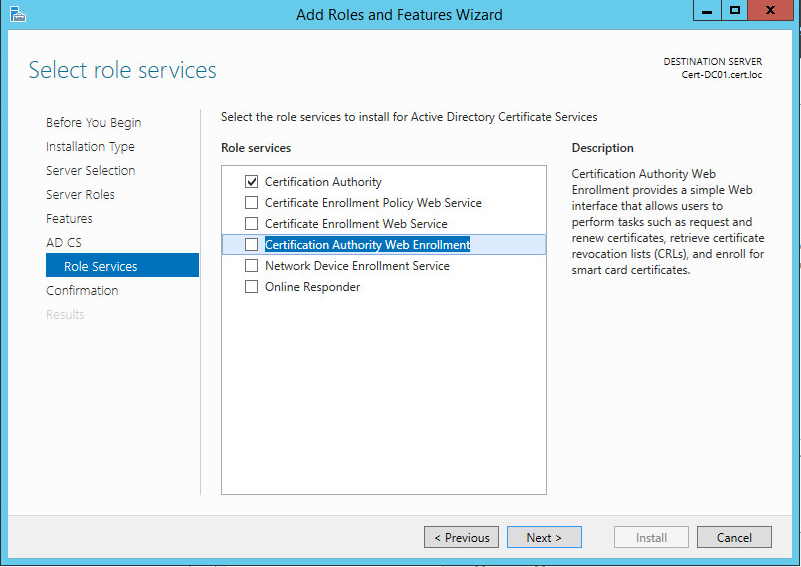

Для экономии ресурсов, было принято установить ЦС на контроллере домена. Разворачиваемые роли:

- Certification Authority - сам центр сертификации

- Certification Authority Web Enrollment - веб сервис выдачи сертификатов по CSR (хеш сертификата)

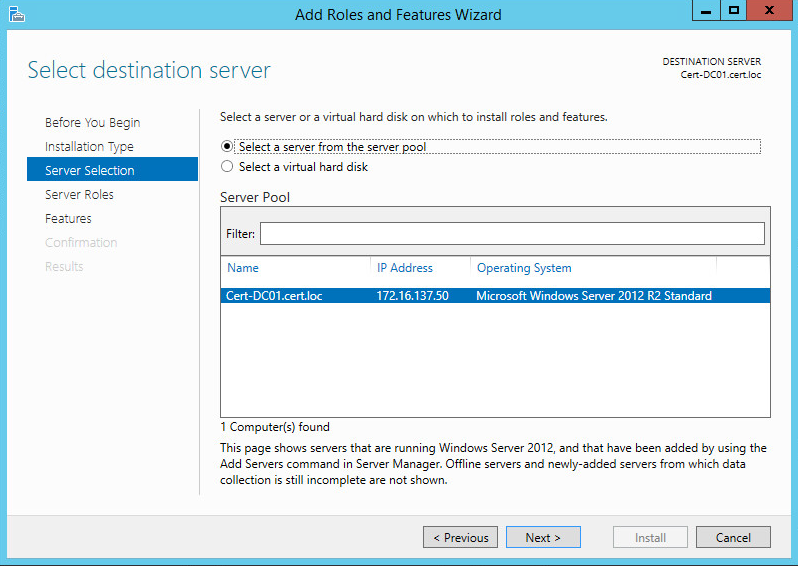

- Добавляем новую роль через Server Manager и пропускаем несколько страниц приветствия и ненужного текста.

- Выбираем сервер, на котором будем разворачивать роль ЦС (текущий сервер):

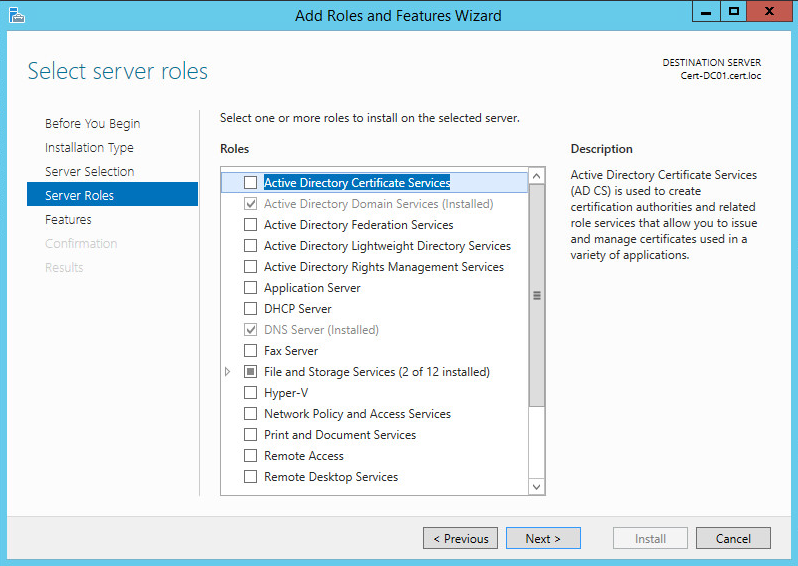

- Выбираем роль сервера - Active Directory Certification Authority:

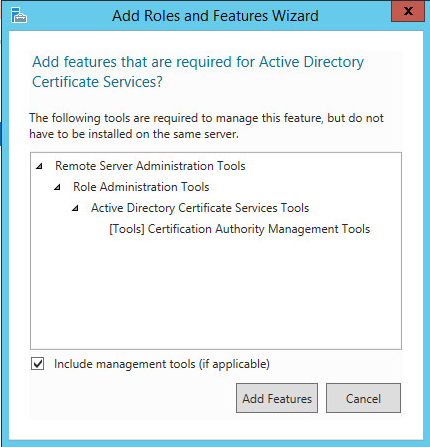

- Подтверждаем установку фьючерсов:

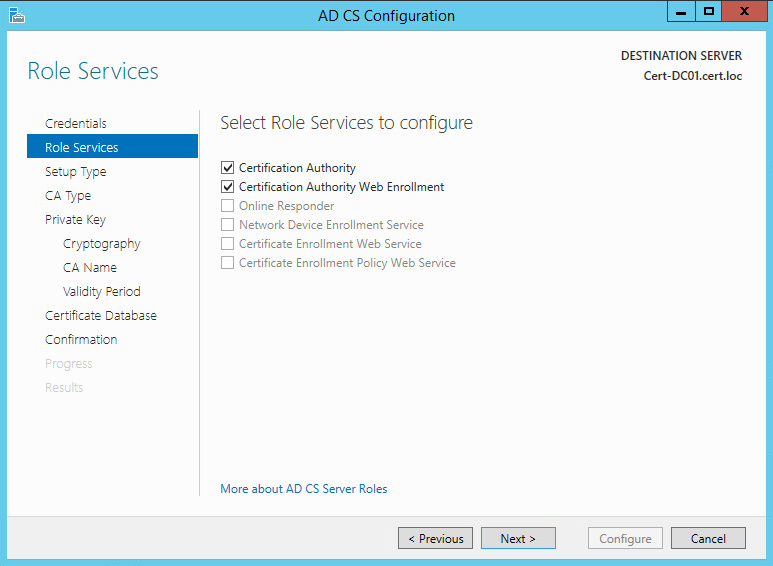

и нажимаем Next. - Выбираем сервисы, которые мы хотим развернуть. Как я и писал ранее, это центр сертификации и веб-сервис выдачи сертификатов

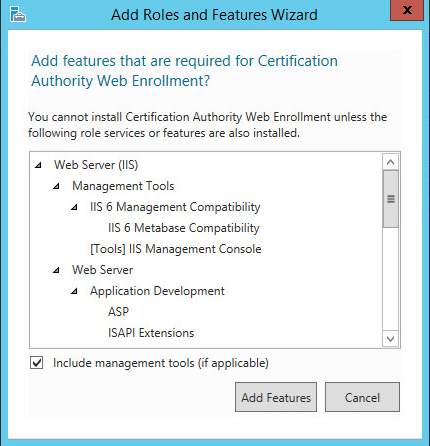

- Последний сервис требует установки IIS, соглашаемся:

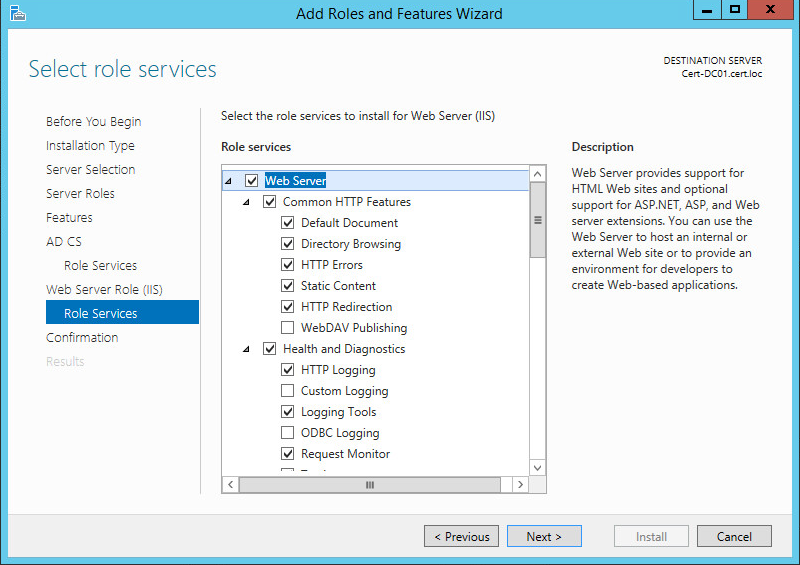

- Пропускаем ещё пару страниц и переходим к выбору необходимых параметров IIS, где ничего не трогаем и переходим далее.

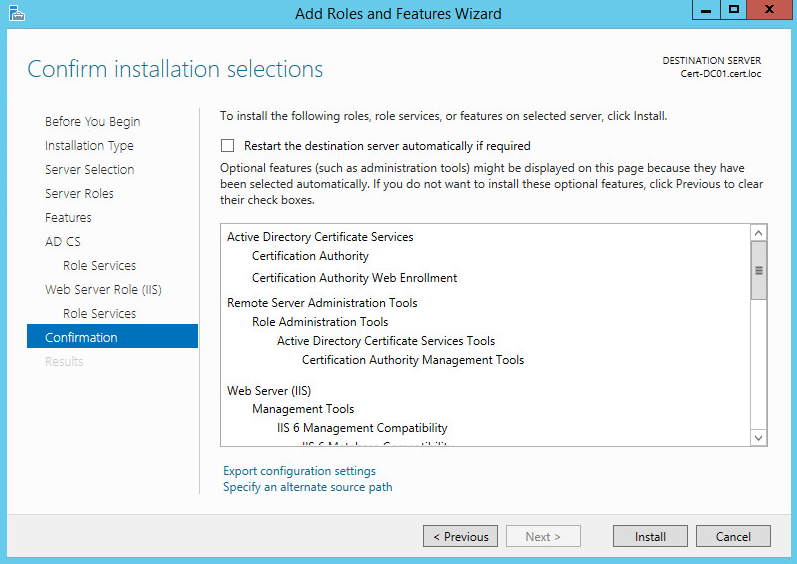

- Подтверждаем установку сервиса:

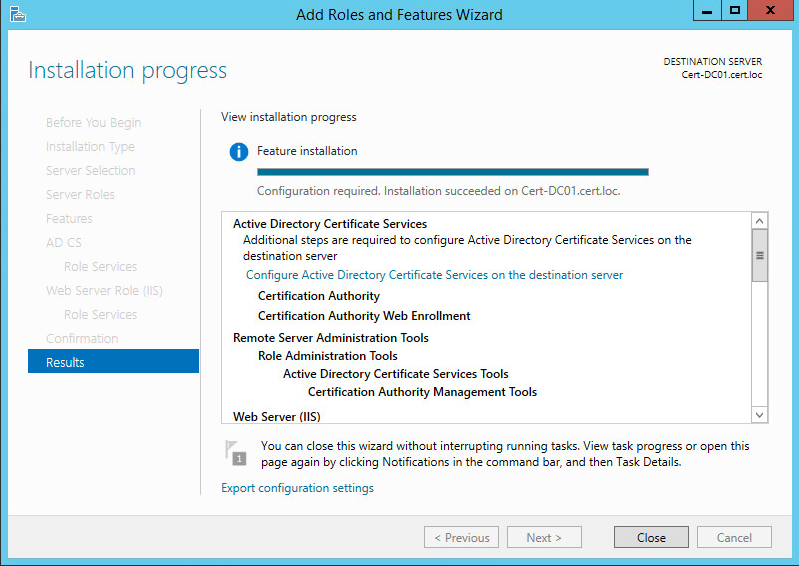

- Сервис установлен:

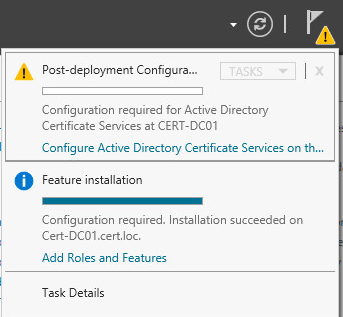

- В панели Server Manager, рядом с установкой новых ролей, нажимаем на флажок, который уведомляет о необходимости настройки сервиса:

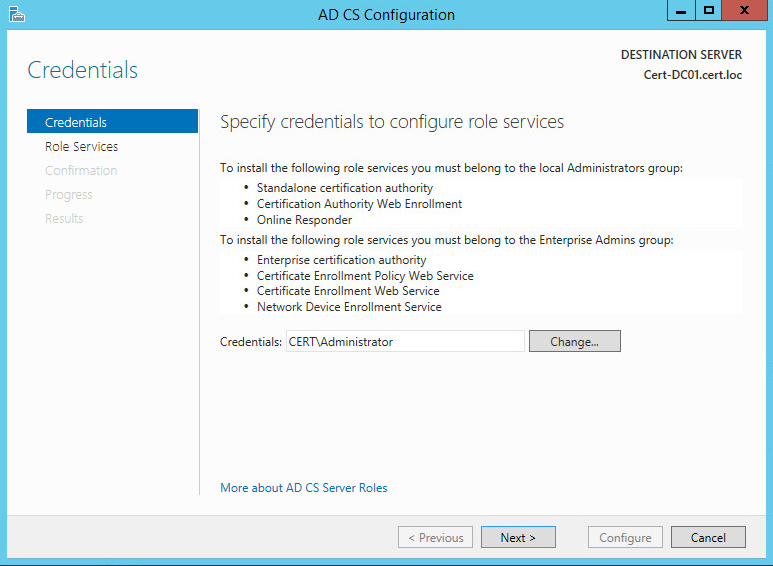

- Выбираем пользователя, от имени которого настраиваем сервис (подтверждаем, что от имени администратора домена):

- Выбираем сервисы для настройки:

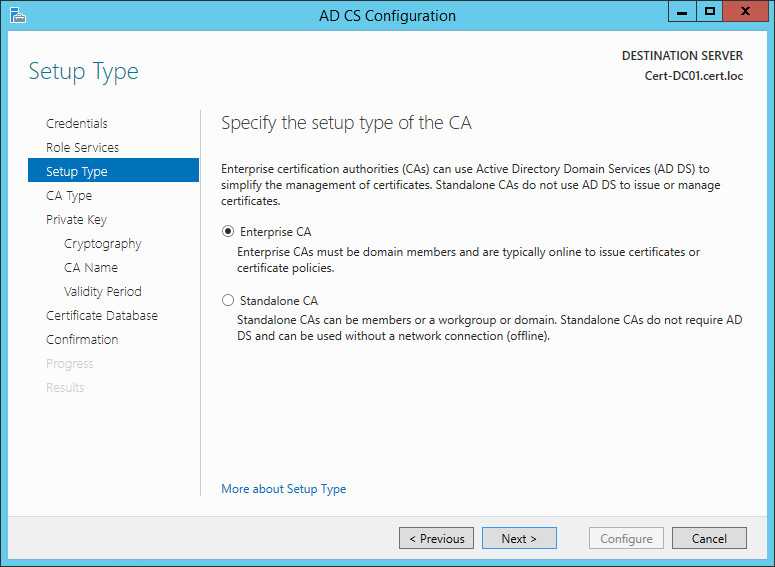

- Определяем тип установки ЦС - Enterprise, так как он находится на сервере, который входит в домен и будет онлайн:

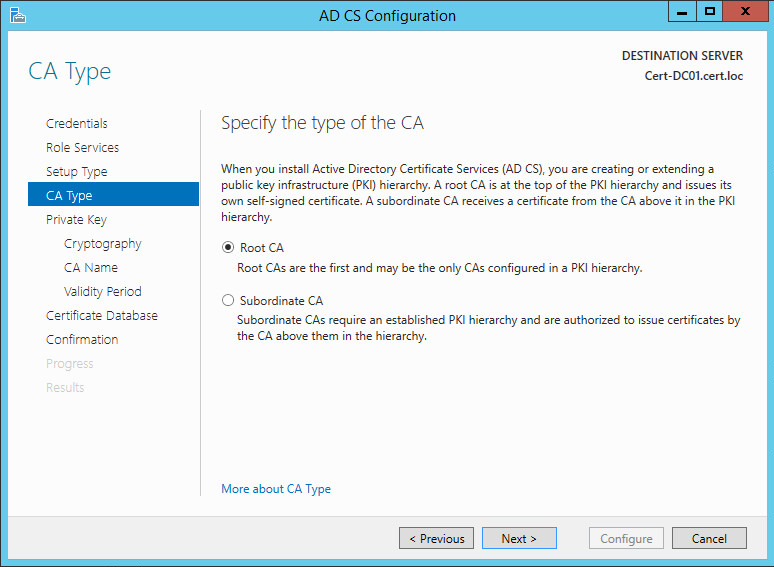

- Определяем тип ЦС - корневой центр сертификации, т.е. данный сервер будет издавать и хранить корневые сертификаты, и на их основе будет выдавать клиентские сертификаты:

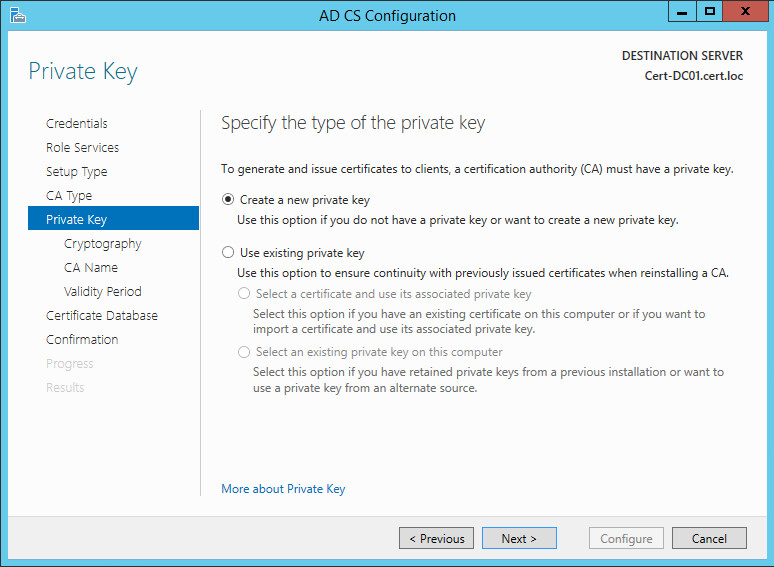

- Создаём новый приватный ключ:

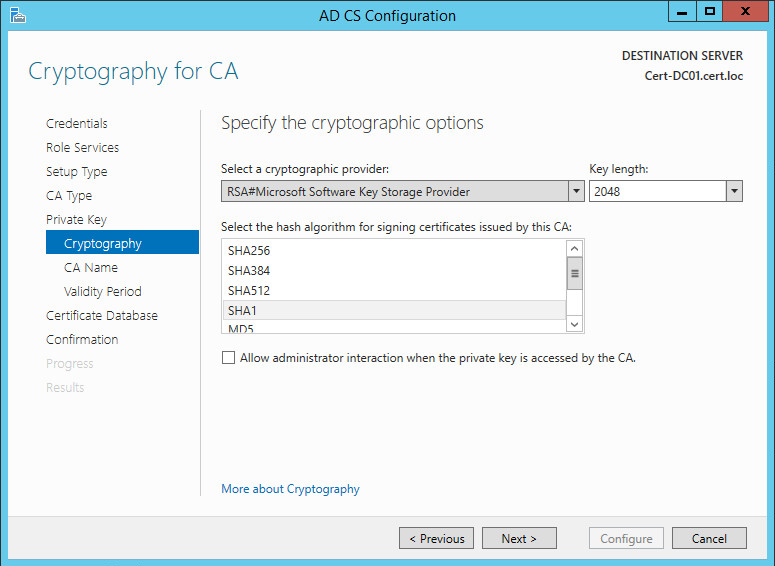

- Выбираем параметры ключа (всё по умолчанию):

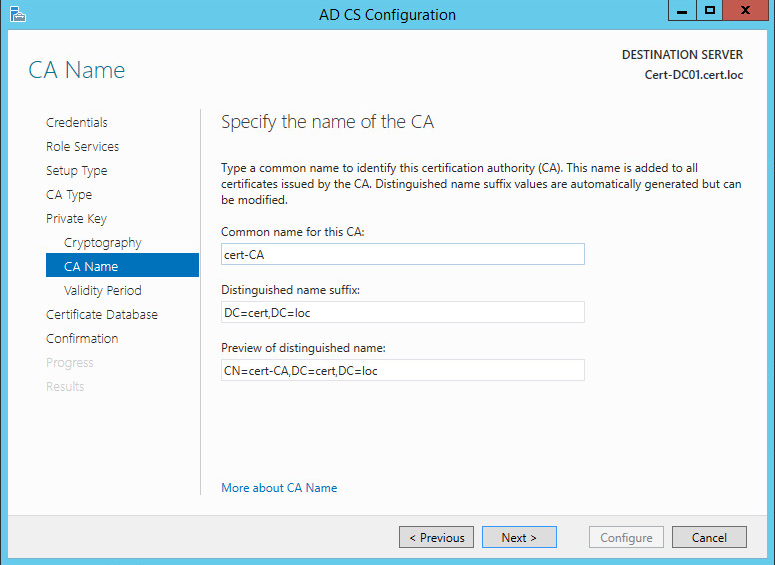

- Определяем имя ЦС (как по мне - ненужная операция):

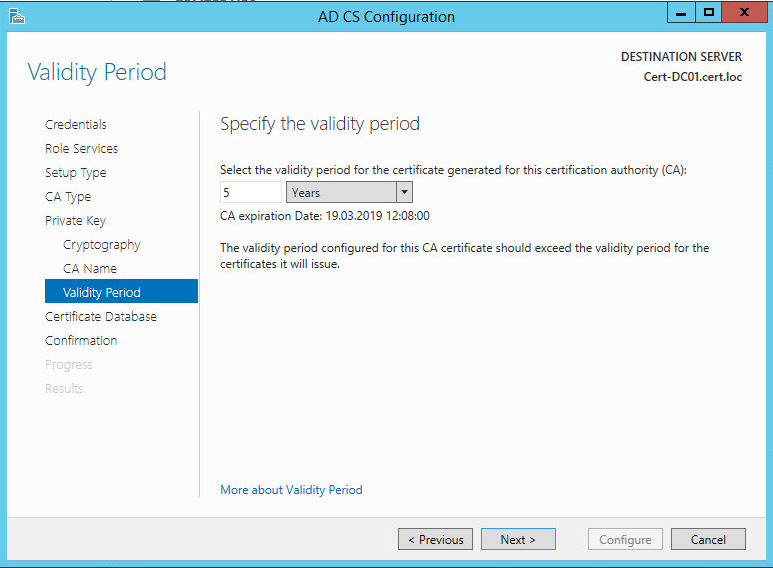

- Определяем период, в течении которого будет валиден корневой сертификат - 5 лет, по умолчанию, с головой хватит:

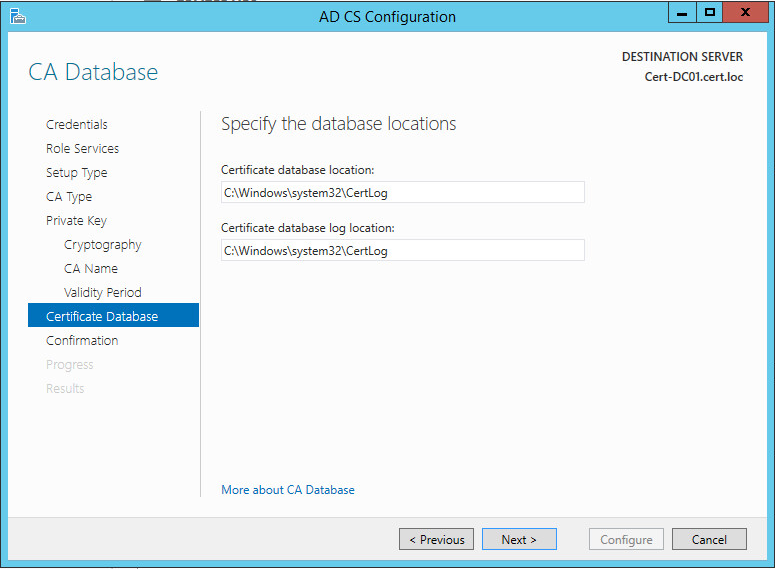

- Оставляем пути баз данных ЦС по умолчанию:

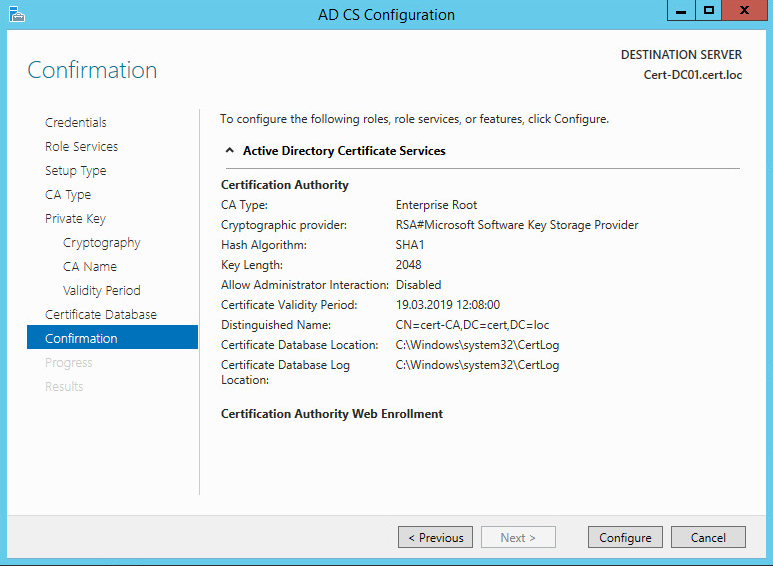

- Резюмируем "настройки" и приступаем к настройке:

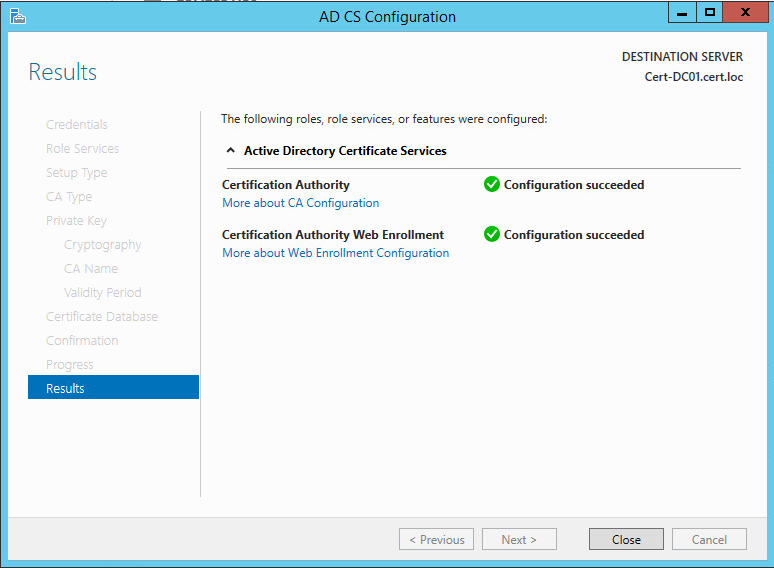

- Сервис настроен:

Центр сертификации успешно настроен. Я предлагаю настроить политику распространения корневых сертификатов для всех участников домена:

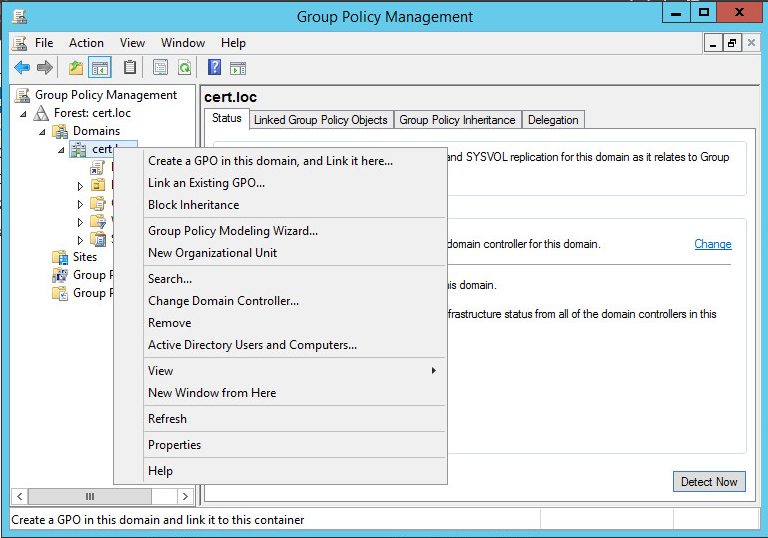

- Открываем Group Policy Management и создаём новую политику (Create a GPO in this domain, and Link it here...):

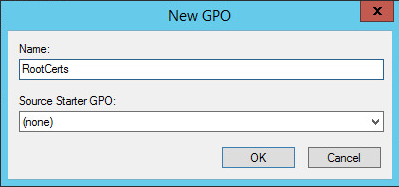

- Назовём политику как-нибудь:

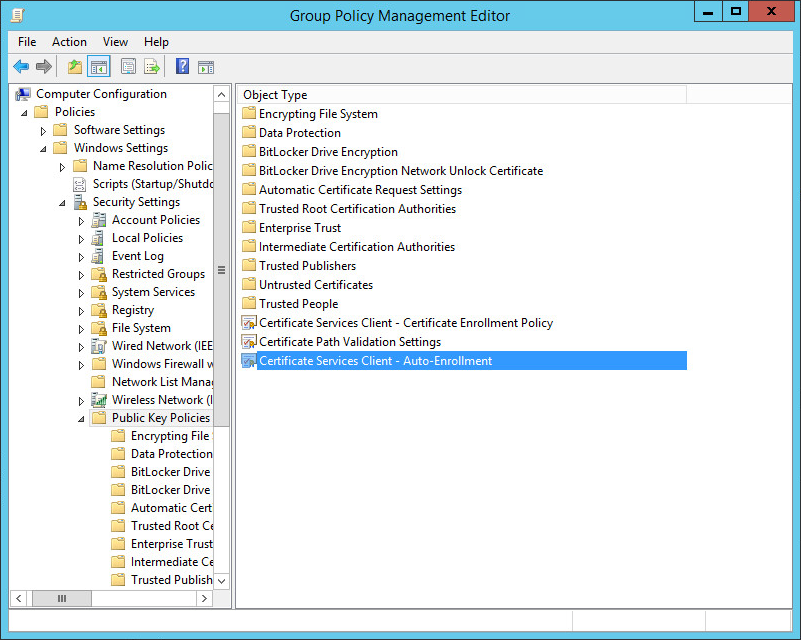

- Проходим по пути: "Computer Configuration > Policies > Windows Settings > Security Settings > Public Key Policies", где находим шаблон "Certificate Services Client - Auto-Enrollment"

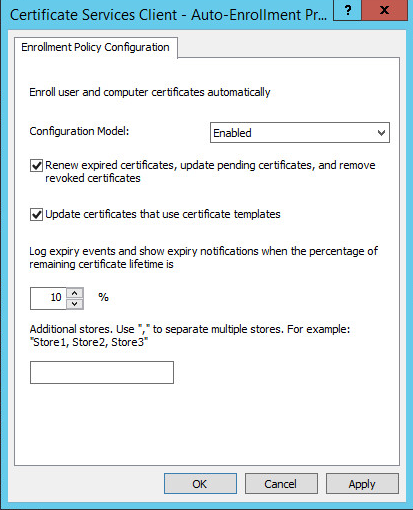

- Определяем параметры политики:

После создания данной политики, на работающей машине запускаем команду:

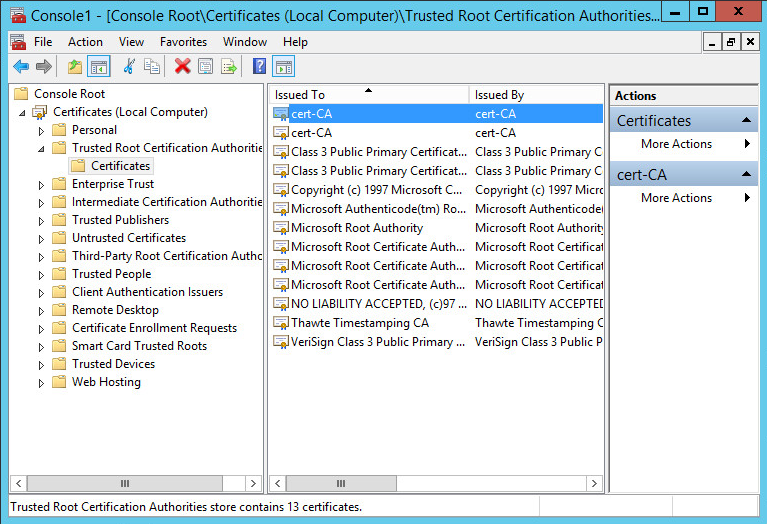

и находим наш корневой сертификат в консоли сертификатов:

Запустить консоль:

- mmc.exe

- Certificate Snap-In

- Computer account

- Local computer

- В дереве: Console root > Certificates > Trusted Root Certificates

На этом всё. Следующая статья - как настроить центр сертификации для продуктивной среды. Там всё гораааааздо сложнее

- Войдите на сайт для отправки комментариев

Версия для печати

Версия для печати